Anbieter von Medizinprodukten und Regulierungsbehörden in aller Welt erkennen zunehmend den Bedarf an medizinischen Verbrauchsgütern, die elektronisch nachverfolgt werden können, um unbeabsichtigte Wiederverwendung und Fälschungen zu verhindern. In diesem Artikel von Analog Devices erfahren Sie mehr über die Anforderungen an die Implementierung eines sicheren und kostengünstigen Authentifizierungsverfahrens, das für kontaktbasierte und kontaktfreie Verbindungen bei medizinischen Verbrauchsgütern in der gesamten Lieferkette geeignet ist.

Viele Behandlungsverfahren nutzen heute moderne Technologien, die in Einwegprodukte eingebettet sind. Hier stehen die Begriffe „Einweg“ und „Verbrauchsgüter“ generell für alle medizinischen Produkte, die nur einmal oder wenige Male verwendet werden sollen und dann zu entsorgen sind. Dazu gehört eine breite Palette von Anwendungen, von modernen katheterbasierten Sonden für Operationen bis hin zu elektrochirurgischen Instrumenten, Medikamentenpens oder pharmazeutischen Phiolen. Viele dieser Verbrauchsgüter dürfen aus Gründen der Patientensicherheit nur einmal verwendet und müssen dann entsorgt werden.

Zur Sicherstellung der Patientengesundheit müssen viele Verbrauchsgüter unter kontrollierten Bedingungen verarbeitet, sterilisiert und angewendet werden. Bei manchen Produkten können diese Bedingungen nach einmaligem Gebrauch nicht mehr garantiert werden. Behörden in aller Welt erkennen an, dass die Wiederverwendung solcher Produkte kontrolliert und ihre Fälschung bekämpft werden muss, um die damit verbundenen erheblichen Gefahren für die Patientengesundheit zu verringern. Authentifizierung und Sicherheit sind bei der Konstruktion medizinischer Gerätschaften von entscheidender Bedeutung, um sicherzustellen, dass Produkte mit eingeschränkter Nutzbarkeit zu häufig oder überhaupt wiederverwendet werden, und dass Fälschungen effektiv und effizient erkannt und aus der Lieferkette entfernt werden können.

Viele Verbrauchsgüter verfügen heute über elektronische Fähigkeiten, die Nutzbarkeit und Genauigkeit verbessern. So enthalten beispielsweise viele Puls-Oximetriesensoren kleine Speichergeräte und Schnittstellenelektronik, die dem Instrument Kalibrierungsdaten und bei der Fertigung erfasste Daten liefern. Die vom Sensor oder auch anderen Arten von Verbrauchsgütern gespeicherten Daten helfen dabei, sie gegenüber dem verwendeten Instrument zu identifizieren. Dies ermöglicht, sicherzustellen, dass die korrekten Sensoren verwendet werden, garantiert die Qualitätskontrolle und ermöglicht die Nachverfolgung hinsichtlich der Frage, ob der Sensor oder das Instrument bereits (und gegebenenfalls, wie oft) verwendet wurde.

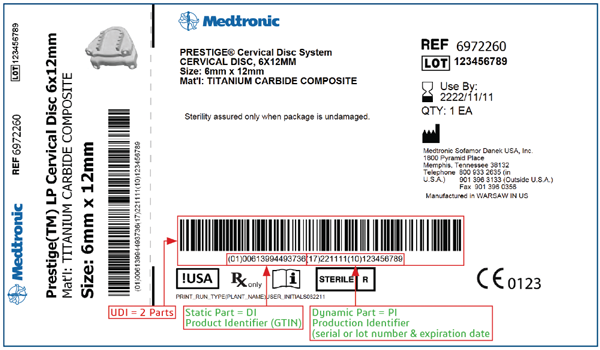

Die meiste Aufmerksamkeit von Behörden gehörte bislang dem Kampf gegen gefälschte Pharmazieprodukte. Ein Schritt im Zusammenhang mit Einwegartikel war die Einführung von UDI (Unique Device Identification) durch die U.S. Food and Drug Administration (FDA). Diese Anforderung erreicht jedoch nicht das, was erforderlich ist, um die ausgeklügelten Fälschungsaktivitäten in den Lieferketten für hochwertigere Geräte zu verhindern. Abbildung 1 zeigt ein Beispiel für ein UDI-Etikett.

Abbildung 1. Beispiel für ein UDI-Etikett. (Quelle: Meditronic)

UDI erfordert lediglich, dass der Artikel eine Produktkennung in Klartext sowie eine Chargen- und Seriennummer sowie Fertigungs- und Ablaufdatum enthält. Diese Kennungen können potenziell gefälscht oder kopiert und in Umlauf gebracht werden, wenn Hersteller nicht zusätzliche Maßnahmen zur Kontrolle der Nutzung ergreifen.

Elektronischer Schutz bietet Herstellern mehr Funktionen und Kontrollmöglichkeiten und kann die Anforderungen von UDI und ähnlichen gesetzlichen Bestimmungen besser unterstützen helfen, indem Daten wie etwa Seriennummern in die Geräte selbst eingebettet werden. Die Verwendung der UDI-Daten allein mit elektronischem Schutz reicht jedoch nicht aus, da gewiefte Kriminelle diese immer noch fälschen können.

Medizinischen Artikeln kann leicht über eine kontaktbasierte oder kontaktfreie elektrische Schnittstelle eine Authentifizierungslösung hinzugefügt werden. Bei kontaktbasierten Anwendungen hat die elektromechanische Steckerverbindung zwischen dem Verbrauchsartikel und dem Host-Instrument normalerweise nur eine begrenzte Anzahl von Pins, was eine sehr effiziente Lösung erfordert. Authentifizierungsprodukte, die Energie und Daten über eine einzelne dedizierte Pin-Adresse übertragen, lösen dieses Problem sehr elegant. Bei kontaktlosen Anwendungen können Authentifizierungsprodukte verwendet werden, die über eine kostengünstige drahtlose Schnittstelle wie RFID/NFC operieren. Beispiele für Anwendungen mit RFID/NFC sind etwa Verbrauchsgüter, die nicht in ein Host-Instrument eingeführt werden müssen, wie etwa Biometriesensor-Patches, Flaschen mit chemischen Reagenzien oder Behälter für die Verabreichung von Medikamenten oder Flüssigkeiten.

Auf Protokollebene ist die einfachste Methode für die Authentifizierung eines Geräts die Einrichtung eines Passworts, das prinzipiell nur dem Hersteller des Verbrauchsartikels bekannt ist und von kompatiblen Host-Instrumenten erkannt wird. Beim Anschluss fragt der Host das Passwort ab und prüft es anhand seiner eigenen Datenbank. Ein wesentlicher Nachteil dieses Verfahrens ist, dass Angreifer diese Kommunikation abfangen könnten. Sobald es aufgezeichnet wurde, könnte ein Passwort dann für die Authentifizierung mehrerer gefälschter Geräte verwendet werden.

Ein besseres Verfahren besteht darin, geheime Identifikationscodes innerhalb des Geräts zu halten und Challenge-Response-Protokolle zu verwenden, um zu ermitteln, ob es sich um ein Originalprodukt handelt oder nicht. Zum besseren Schutz solcher Codes besteht ein wichtiger Schritt darin, das Protokoll auf weithin verwendete und sorgfältig analysierte kryptographische Authentifizierungsmechanismen zu stützen. Hierfür kommen zwei Arten von Challenge-Response-Verfahren in Frage, von denen eines auf symmetrischer und das andere auf asymmetrischer Kryptographie basiert.

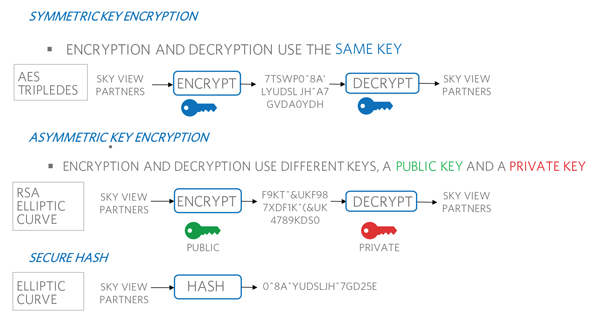

Die symmetrische Kryptographie (auch als Geheimschlüsselverfahren bezeichnet) nutzt einen geheimen Schlüssel, der dem Host und dem Verbrauchsartikel bekannt ist, wie in Abbildung 2 gezeigt. In einem Challenge-Response-Protokoll sendet der Host eine Zufallszahl als „Challenge“ an das Gerät. In Reaktion darauf erwartet er eine digitale Signatur, die durch eine Berechnung generiert wird, die auf dieser Zufallszahl und dem gemeinsamen Geheimnis basiert und über einen symmetrischen Schlüsselalgorithmus wie etwa einen Secure Hash erzeugt wird. Der Host führt dieselbe Berechnung durch und kann das Teil ablehnen, wenn die Reaktion von dem Verbrauchsartikel abweichend ist. Wenn beide Berechnungen miteinander übereinstimmen, gilt das Gerät als authentifiziert.

Abbildung 2. Authentifizierung mit unterschiedlichen Arten kryptographischer Algorithmen.

Um sicherzustellen, dass Hacker nicht mehrere Challenge-Response-Durchgänge verwenden können, um die Schritte bei der Berechnung nachzuvollziehen und so den gespeicherten Code oder Schlüssel ermitteln können, ist es unerlässlich, dass die Funktion über starke mathematische Eigenschaften verfügt und tatsächlich eine in nur einer Richtung operierende Funktion ist. Solche Funktionen können leicht in Vorwärtsrichtung berechnet werden, die umgekehrte Richtung ist jedoch mathematisch nicht möglich. Die Secure Hash-Funktionen SHA-2 und SHA-3 sind Beispiele für solche unidirektionalen Funktionen. Beide Algorithmen sind kollisionsresistent – es ist nicht möglich, mehr als einen Input für einen bestimmten Output zu finden. Eine weitere ihrer Eigenschaften ist, dass Sie einen starken „Lawineneffekt“ bieten – jede Änderung beim Input, selbst wenn sie nur ein einziges Bit betrifft, führt zu erheblichen Änderungen beim Ergebnis.

Asymmetrische Kryptographie (oder „Public Key“-Kryptographie) operiert grundsätzlich mit einem Schlüsselpaar – einem öffentlichen und einem privaten Schlüssel. Der zu schützende private Schlüssel befindet sich normalerweise in dem auf dem Verbrauchsartikel verwendeten Authentifizierungs-IC. Das Host-System verwendet dann den zu diesem privaten IC-Schlüssel gehörenden öffentlichen Schlüssel. Wie der Name schon sagt, kann der öffentliche Schlüssel offengelegt werden, ohne dass die Sicherheit des Systems dadurch gefährdet würde. Für die Authentifizierung entfällt dabei die Anforderung, dass ein Host-System und ein Verbrauchsartikel wie bei der symmetrischen Authentifizierung einen gemeinsamen Schlüssel verwenden, der Nachteil ist jedoch eine deutlich komplexere mathematische Implementierung durch das Host-System.

Das Challenge-Response-Protokoll folgt demselben generellen Konzept wie bei der symmetrischen Kryptographie. Allerdings verwendet der Host den öffentlichen Schlüssel vom Authentifikator zur Prüfung der Reaktionssignatur mithilfe eines asymmetrischen Algorithmus wie etwa ECDSA. Ein erfolgreiches Resultat des Algorithmus belegt dann, dass das zu authentifizierende Gerät den geheimen, privaten Schlüssel kennt. Auch hier beweist das Gerät seine Authentizität, ohne den eigentlichen Schlüssel preiszugeben.

Ob für eine Authentifizierungsanwendung symmetrische oder asymmetrische Schlüssel besser geeignet sind, hängt von einer Reihe von Faktoren ab. Hinsichtlich ihrer Sicherheit sind beide unter jeweils typischen Umständen gleichwertig. Die Mathematik bei einem asymmetrischen Typ wie etwa ECDSA erfordert mehr Computingressourcen als der symmetrische Typ, wie etwa SHA3. Dieses Problem kann jedoch mit einem geeigneten Host-Prozessor oder einem dedizierten einfachen Co-Prozessor gelöst werden. Das asymmetrische Verfahren ist gut geeignet, wenn die Implementierung der Authentifizierung auf der Hostseite auf einem Mikroprozessor erfolgt und dieser nicht über die Sicherheitsfunktionen zum Schutz sensibler Schlüsseldaten verfügt. Wie bereits gesagt, kann der öffentliche Schlüssel beim asymmetrischen Verfahren offengelegt werden, ohne dass die Sicherheit des Systems dadurch gefährdet würde. Umgekehrt gilt, das beim symmetrischen Verfahren die Host-Seite der Lösung einen geheimen Schlüssel speichern muss, was die Sicherheitslösung im Falle einer Offenlegung gefährdet. Und wie beim asymmetrischen Verfahren können dedizierte Co-Prozessoren für die Algorithmusberechnung und die Schlüsselspeicherungsanforderungen auf der Host-Seite verwendet werden. Welches Verfahren sollte also am besten genutzt werden? Die asymmetrische Verschlüsselung funktioniert am besten bei strengeren Anforderungen an die Schlüsselinfrastruktur. So sind etwa die vorher behandelten Zertifikate daran beteiligt, zu belegen, dass dem öffentlichen IC-Schlüssel eines Authentifikators vertraut werden kann. Das symmetrische Verfahren funktioniert sehr gut in den tief eingebetteten Umgebung eines Host-Systems und des angeschlossenen Verbrauchsartikels, wobei keine öffentliche Schlüsselinfrastruktur benötigt wird.

Bei Verwendung einer Authentifizierungslösung besteht die Gefahr, dass Fälscher motiviert werden, die Sicherheitsmaßnahmen zu umgehen, indem sie versuchen, sich die kryptographischen Schlüssel durch direkte Angriffe auf den Authentifizierungs-IC zu verschaffen. Bei dieser Art von Angriffen nutzen zielgerichtet vorgehende Fälscher spezielle Gerätschaften, um direkt in das Gerätepaket einzudringen und interne Busse, Speicher- oder Registerinhalte auszulesen, in denen möglicherweise Schlüssel gespeichert sind. Daher müssen Gegenmaßnahmen in den IC integriert werden, die ihn dagegen schützen.

Es gibt verschiedene Verfahren zum Schutz gegen solche Angriffe. So können etwa in den IC integrierte Manipulationserkennungsschaltkreise aktiv auf solche Eindringungsversuche achten und sie erkennen. Wenn ein entsprechendes Ereignis erkannt wird, verweigert das Gerät seine normale Funktion und deaktiviert alle Schlüssel und andere empfindliche Daten. Eine weitere in letzter Zeit zunehmend genutzte Schutzlösung ist die sogenannte PUF (Physically Unclonable Function). Dabei handelt es sich im Grunde um einen Schaltkreis, der die zufällige Variation der elektrischen Eigenschaften bei der Halbleiterfertigung zur Erzeugung einer Zufallszahl nutzt. So generieren beispielsweise die sicheren Maxim PUF-basierten ChipDNA™-Authentifikatoren punktuell Schlüssel auf der Grundlage der exakten, jedoch zufälligen analogen Eigenschaften des ICs selbst. PUF ist perfekt für Kryptographiezwecke geeignet, bei denen der für jeden IC generierte Wert zufällig ist, sich jedoch über alle Betriebszustände hinweg nicht mehr ändert und durch invasive Angriffe oder Reverse Engineering-Versuche nicht erkannt oder reproduziert werden kann. Mit Ausnahme der momentanen Dauer eines kryptographischen Vorgangs liegt der PUF-Schlüsselwert niemals in digitaler Form in den Schaltkreisen des Authentifikator-ICs vor. Weiterhin gilt, dass der Schlüssel, da er bedarfsgesteuert auf der Grundlage der physischen Eigenschaften der Schaltkreiselemente abgeleitet und generiert wird, niemals im nicht-flüchtigen Speicher des Geräts vorhanden ist. Bei einem Ausspähversuch ändern sich auf Grund der sensiblen Elemente, aus denen ein PUF-Schaltkreis besteht, seine elektrischen Eigenschaften, wodurch sich der Schlüsselwert ändert und nicht mehr gültig ist. Dadurch wird der Authentifizierungs-IC effektiv unverwendbar und schreckt dadurch Versuche, die Sicherheitsmaßnahmen zu umgehen, wirksam ab.

Es gibt zahlreiche Möglichkeiten für den Einsatz von PUF-Technologie für sichere Funktionen und Authentifizierungsverfahren. In einem Anwendungsfall werden ChipDNA-basierte Authentifikatoren während des normalen Fertigungsprozesses auf dem Verbrauchsartikel installiert. Bei diesem Beispiel fungiert der PUF-Output als privater Schlüssel innerhalb einer auf öffentlichem und privatem Schlüssel basierenden Implementierung. Anschließend sendet das Test-Equipment in einer Test- oder Bereitstellungsphase einen Befehl an die Hardware und den Authentifizierungs-IC zur Berechnung eines öffentlichen Schlüssels auf der Grundlage des vom PUF-Kern generierten privaten Schlüssels. Der eigentliche PUF-Outputwert selbst wird niemals offengelegt oder aus dem IC ausgelesen.

Sobald er über den öffentlichen Schlüssel verfügt, erstellt der Hersteller des medizinischen Verbrauchsartikels ein Zertifikat auf dessen Grundlage und der seines eigenen privaten Schlüssels. Dieses Zertifikat wird in den geschützten Speicher innerhalb des ChipDNA-Authentifikator-ICs geschrieben. Später belegt das Zertifikat, dass der von dem Gerät angezeigte öffentliche Schlüssel mit dem im Werk berechneten identisch und daher für das medizinische Host-Gerät vertrauenswürdig ist – niemand kann ein gültiges Zertifikat ohne den privaten Schlüssel des Unternehmens erstellen. Im Einsatz signiert der Verbrauchsartikel alle Meldungen durch Ad-hoc-Generieren des erforderlichen privaten Schlüssels mithilfe der PUF-Technologie. Solange das Host-Instrument einen öffentlichen Schlüssel hat, der diesem Gerät entspricht, kann es bestätigen, dass der Verbrauchsartikel authentisch ist.

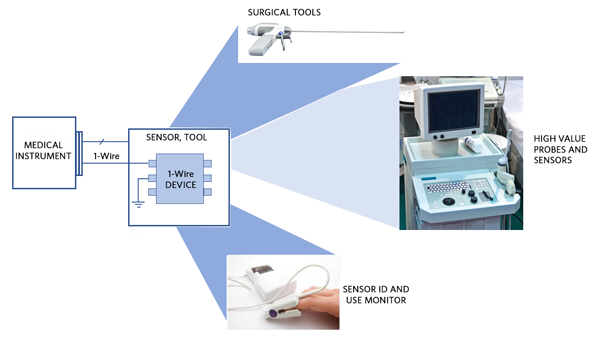

Die sicheren Authentifikatoren der DeepCover®-Familie von Maxim unterstützen zusätzlich zu ChipDNA eine Reihe von Funktionen, die Strategien gegen Fälschungen sinnvoll unterstützen und die sichere Nutzung medizinischer Geräte erleichtern. So beinhalten einige DeepCover-Geräte beispielsweise lediglich abwärts orientierte Zähler. Wenn ein solcher Zähler unter einen eingestellten Schwellenwert gelangt, kann das Host-System seinen Betrieb verweigern, bis der Verbrauchsartikel durch eine neue Einheit ersetzt wird. Bei Verwendung der 1-Wire®-Schnittstelle von Maxim kann das Sicherheitsgerät mit Strom und Daten versorgt werden, was es überflüssig macht, separate Strom- und Datenverbindungen zu dem Verbrauchsartikel einzurichten und so die Kosten für elektromechanische Steckverbinder minimiert. Abbildung 3 zeigt einige Beispiele für medizinische Einweg-Geräte oder Sensoren mit der 1-Wire-Schnittstelle.

Abbildung 3. 1-Wire-Schnittstelle von Maxim im Einsatz mit medizinischen Sensoren und Geräten.

NFC-fähige Authentifikatoren können mit Verbrauchsartikeln verwendet werden, die keinen elektromechanischen Steckverbinder tragen können. Außerdem bieten sie eine Lösung für Verbrauchsartikel, die keine inhärenten elektronischen Funktionen haben, Gesundheitsdienstleistern gegenüber aber belegen müssen, dass sie authentisch und zur Verwendung zugelassen sind. Ein weiterer Vorteil einer Reihe von DeepCover-Geräten ist ihre Fähigkeit, Gamma- oder E-Beam-Strahlen zu wiederstehen, die für manche medizinische Geräte zur Sterilisation verwendet werden. Diese Geräte widerstehen bis zu 75 kGy Strahlung.

Es gibt zahlreiche Möglichkeiten für den Einsatz der DeepCover-Technologie. Ein Beispiel sind etwa intelligente Katheter, die Technologien wie Ultraschall verwenden, um Chirurgen eine klarere Sicht auf die Umgebung innerhalb der Arterien eines Patienten zu bieten. Ein Ultraschall-Wandler ist in der Spitze des Geräts eingebettet und meldet Daten über eine serielle Verbindung zurück an das Host-Gerät. Ein DeepCover-Gerät operiert innerhalb des Katheter-Steckverbinders und ermöglicht zu prüfen, ob es authentisch ist und noch nicht verwendet wurde und erfüllt so alle an solche kritischen Anwendungen zu stellenden Sterilisations- und Qualitätsanforderungen.

Ein in einem chirurgischen Instrument eingebettetes DeepCover-Gerät kann die Authentifizierung anhand von über eine kostengünstige elektrische Schnittstelle gesendeten Meldungen prüfen, aber auch alle Kalibrierungsdaten speichern, die bei der Fertigung festgelegt werden müssen, damit das Gerät wie erwartet funktionieren kann.

Nicht-elektronische Verbrauchsartikel mit hohem inhärentem Wert, wie etwa pharmazeutische Phiolen oder Behälter mit chemischen Reagenzien, können über ein kleines eingebettetes oder am Kunststoff befestigtes NFC-fähiges DeepCover-Gerät verfügen. Ein entsprechendes NFC-Lesegerät authentifiziert den Behälter dann und führt weitere geschützte und nutzungsbasierte Schreibvorgänge auf dem NFC-Sicherheits-IC durch. Da Verbrauchsartikel mit eingebetteten Sensoren immer verbreiteter werden, wird die Möglichkeit, an ein Host-Instrument übertragene Patientendaten zu verschlüsseln, zusätzlich zur Authentifizierung immer wichtiger. Dies kann mithilfe eingebetteter DeepCover-ICs unterstützt werden.

Es gibt viele weitere potenzielle Anwendungsfälle, die von den Optionen und Funktionen der DeepCover-Gerätefamilie ermöglicht werden, etwa dem optionalen Schlüssel/Secret-Personalisierungsservice in der Produktionsinfrastruktur von Maxim.