Vertraulichkeit, Authentizität, Integrität und Unleugbarkeit sind die vier wichtigsten Ziele eines guten Kryptosystems. Entwicklern stehen verschiedene Lösungen zur Verfügung, die ihnen dabei helfen sollen, schnell ein sicheres System zu implementieren. In diesem Artikel von Analog Devices erfahren Sie mehr über diese Lösungen – sichere Authentifikatoren und Coprozessoren.

Vier wesentliche Ziele der Kryptografie

Die vier wesentlichen Ziele eines guten Kryptosystems sind: Vertraulichkeit, Authentizität, Integrität und Unleugbarkeit. Aktuell bieten verschiedene Hersteller eine große Auswahl an sicheren Authentifikatoren und Coprozessoren an, die vielbeschäftigten Entwicklern dabei helfen können, ein sicheres System zu implementieren. Diese Coprozessoren entladen im Wesentlichen die kryptografische Berechnung und die Anforderungen an die Datenverarbeitung vom Host-Mikrocontroller und integrieren sich nahtlos mit den gekoppelten sicheren Authentifikatoren, welche die zentralen Sicherheitsfunktionalitäten bereitstellen. Als nächstes werden wir einige dieser Coprozessoren kennenlernen.

Abbildung 1

Verwendung eines Coprozessors mit symmetrischem Schlüssel

Angenommen, Sie sind ein Entwickler und versuchen, ein gesichertes System in einem von Ihnen entwickelten einzigartigen Gadget zu implementieren, und der Erfolg Ihres Geschäftsmodells beruht auf dem Verkauf von volumenstarken Verbrauchs- oder Einwegprodukten. In diesem Modell verkaufen Sie einem Kunden ein permanent installiertes Host-System. Dieser kauft dann die Verbrauchsprodukte bei Ihnen allein ein. Bei dem Gadget kann es sich um ein medizinisches Verbrauchsprodukt oder eine Druckerpatrone handeln, und Ihre Systemleistung ist von dem Einweg-Peripheriegerät abhängig, mit dem es verbunden ist. Bei medizinischen Verbrauchsprodukten wie z.B. Einwegsensoren oder -instrumenten sind die Hauptanliegen Qualität, Sicherheit und Nutzungsmanagement. Bei so etwas wie einer Druckerpatrone müssen Probleme wie z.B. Host-Drucker-Schäden durch minderwertige Fälschungen und/oder schlechte Qualität der Druckausgabe behoben werden. In beiden Fällen geht mit gefälschten Einwegprodukten ein Einnahmeverlust einher, der den Zusammenbruch Ihres Geschäftsmodells zur Folge hat.

Sie müssen also sicherstellen, dass die mit Ihrem Hauptsystem verbundenen Gadgets authentisch und durch Ihr System verifizierbar sind. Dies kann durch den Einsatz von sicheren Authentifikatoren wie z.B. dem sicheren SHA-3-Authentifikator DS28E50 DeepCover® SHA-3 mit ChipDNA™ und dessen Begleitprodukt, dem sicheren SHA-3-Coprozessor DS2477 DeepCover mit Schutz durch ChipDNA PUF-Technologie (Physically Unclonable Function) ganz leicht erreicht werden. In Abbildung 2 ist eine vereinfachte Systemarchitektur für ein derartiges kryptografisch gesichertes System dargestellt.

Abbildung 2

In diesem System schließen Sie Ihren bevorzugten Mikrocontroller an den DS2477 an und lassen diesen alle Identifizierungs- und Authentifizierungs-Aufgaben ausführen. Darüber hinaus verfügt er über die geeignete elektrische Signalstärke und das passende Signal-Timing für die Steuerung der DS28E50s, die sich in allen Gadgets befinden.

Das Modell DS2477 ist sehr flexibel ausgelegt und ermöglicht eine bessere Steuerung. Wenn Sie tiefer in die Materie eindringen möchten und alle Aspekte des kryptografischen Authentifizierungsprozesses steuern möchten, verfügt er über Low-Level-Befehle, die Ihnen genau das ermöglichen. Wenn sie jedoch möchten, dass er die komplexen Aufgaben für Sie übernimmt, verfügt er über sehr leistungsfähige High-Level-Befehle, die Ihnen mehr Interventionsfreiheit in Bezug auf die Sicherung Ihres Gadgets ermöglichen. Sowohl das Modell DS2477 als auch das Modell DS28E50 verfügen über integrierte ChipDNA PUF-Funktionen zur Sicherung Ihrer Daten mit einem Schlüssel, der nicht physisch im Gerät gespeichert, sondern jedes Mal, wenn er benötigt wird, abgeleitet wird.

Verwendung eines Coprozessors mit asymmetrischem Schlüssel

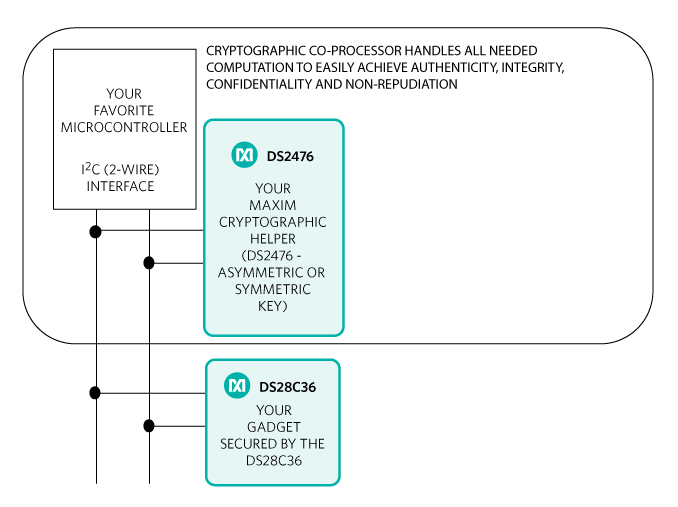

Es gibt Umstände, in denen das System die Verwendung von asymmetrischen Schlüsseln für die Systemsicherung erforderlich macht. Dies ist zum Erreichen der vollständigen kryptografischen Integrität und Unleugbarkeit des Systems unerlässlich. Ein solches System ist in Abbildung 3 dargestellt.

Abbildung 3

Sie müssen hier, wie schon zuvor, Ihr Gadget sichern, Sie möchten jedoch eine Kombination aus öffentlichem/privaten Schlüssel zum Erreichen Ihrer Krypto-Ziele verwenden. In Abbildung 3 ist der sichere Coprozessor DS2476 DeepCover als der Krypto-Helfer dargestellt, der eine Reihe von integrierten Tools zur Ausführung asymmetrischer ECDSA- sowie symmetrischer SHA-256-Funktionen besitzt. Das Modell DS2476 verfügt darüber hinaus über einen NIST-konformen Zufallszahlengenerator, der vom Host-Mikrocontroller zur Generierung der Nonce-Zählwerte verwendet werden kann, die zur Verhinderung von „Man-in-the-Middle”-Angriffen benötigt werden.

In dem in Abbildung 3 dargestellten System arbeiten die Geräte DS2476 und DS28C36 (DS28E83/DS28E84 eignen sich für strahlungsfeste medizinische Anwendungen) im Tandem, um Ihr neues Design gegen Fälschungen und andere böswillige Angriffe zu sichern.

Voreingestellte Personalisierung/Vorprogrammierung von benutzerdefinierten Daten

Nun folgt das letzte Teil des Puzzles zur einfachen und schnellen Implementierung eines kryptografisch gesicherten Systems mittels sicheren Authentifikatoren. Dies umfasst die Verwendung eines Personalisierungs-/Vorprogrammierungs-Dienstes, der auf die Werksfertigung zugeschnitten ist. Dieser Dienst personalisiert Ihre Authentifikatoren und Coprozessoren oder nimmt deren Vorprogrammierung mit Ihren privaten oder öffentlichen Daten in der Produktionsstätte des Geräteherstellers vor. Beispieldaten können ein symmetrischer Schlüssel/ein symmetrisches Geheimnis oder ein asymmetrisches Schlüsselzertifikat sein. Ein Beispiel für den Prozessablauf der Personalisierung ist in Abbildung 4 dargestellt.

Dieser Personalisierungs-Dienst unterstützt die Auslagerung der Notwendigkeit zum Programmieren der erforderlichen Daten zu den Authentifikatoren in den Produktionseinstellungen. In den meisten Fällen muss der Hersteller seine eigenen Prüfsysteme und Infrastruktur entwickeln, um diese Aufgabe ausführen zu können, was zeitaufwendig und sehr teuer sein kann. Maxim Integrated stellt diesen Dienst seit Jahrzehnten für eine Vielzahl on Kunden bereit und unterstützt diese dabei, ihre Daten wirksam zu schützen.

Der Prozess beginnt, wenn der Kunde die erforderlichen Daten anfordert und diese dann sicher an Maxim überträgt. Dies ist in den ersten beiden Abschnitten von Abbildung 4 dargestellt. Der Kunde gibt hier in seiner Produktionsstätte Daten sicher in das Tool von Maxim ein. Anschließend werden die Daten vom Tool verschlüsselt und dann an Maxim gesendet. An dieser Stelle übernimmt Maxim und vervollständigt den Prozess der Beispielgenerierung, wie in Abbildung 4 dargestellt.

Abbildung 4

Nach Genehmigung der Beispiele vom Kunden geht dieser Teil des Kunden in Produktion. Von da an wird auf Anfrage ein sofort einsatzbereiter Teil an den Kunden versendet.

Fazit

Wir behandeln im „Handbuch zur Kryptografie" („Cryptography Handbook") die Grundlagen der Kryptografie, beginnend mit einem allgemeinen Überblick, woraufhin die Merkmale eines gesicherten Kryptosystems definiert werden. Es werden außerdem die Details verschiedener kryptografischer Konzepte beschrieben, wie beispielsweise Verschlüsselung und symmetrische/asymmetrische Kryptografie. Anschließend geben wir einen Überblick über unterschiedliche kryptografische Algorithmen wie z.B. SHA, ECDSA, AES, 3DES und RSA. Danach geben wir eine implementierungsorientierte Erläuterung von Physically Unclonable Functions (PUF). Wir hoffen, dass dieser Ansatz dem vielbeschäftigten Ingenieur dabei hilft, sich schnell Einblick darüber zu verschaffen, warum diese Funktionen für Zielanwendungen unerlässlich sind.

Nach der Beschreibung und Erläuterung grundlegender und detaillierter kryptografischer Konzepte zeigen wir anhand von Beispielen, wie diese Konzepte in realistischen Anwendungen wie beispielsweise Secure Boot und IP-Schutz eingesetzt werden können. Abschließend besprechen wir einige wichtige Funktionen der neuesten sicheren Authentifikatoren und Coprozessoren sowie modernster Personalisierungs-/Vorprogrammierungs-Dienste. Wir sind davon überzeugt, dass sichere Authentifikatoren Ingenieure dabei unterstützen können, ein kryptografisch gesichertes System in kurzer Zeit mit einem sehr hohen Maß an Vertrauen zu entwickeln und zu implementieren.